契約プランによってはご利用いただけません。

ご利用を希望される場合は、担当営業もしくはサポートセンターへお問い合わせください。

ここではSAML認証の新規Idp設定の追加についてご案内します。Sansanは、SAML2.0プロトコルによる外部認証を利用して各種IdP(Identity Provider)と連携することが可能です。本機能を利用することで、IdPで管理しているIDとパスワード等で Sansan にログインできるようになります。

設定したSAML認証の利用方法は、こちら。

目次

仕様説明

- PCブラウザー版は通常のログイン、スマートフォンアプリ版はSAML認証という使い分けはできません。

- SAML認証はIdP側の認証情報をSansanに連携してログインする機能です。IdP上のユーザー追加、変更、削除をSansanに自動で反映する機能はありません。

- SAML認証を有効化すると、二要素認証を利用することはできません。

- SAML認証が有効化されたユーザーはスマートフォンアプリ版で強制的にログアウトされます。認証方式変更は、ユーザーへの周知や実施時間の調整をご検討ください。なお、PCブラウザー版では、SAML認証有効化によって強制ログアウトはされません。

- IdPで発行した証明書の有効期限が切れる前に更新が必要です。忘れずに管理をお願いします。

- 手順内の動作テスト完了後に、認証に利用可能なIdP設定として選択できるようになります。

- 手順内の動作テストはPCブラウザー版のみのテストとなります。スマートフォンアプリ版でのテストをしたい場合は別途無料トライアルにサインアップしテストしてください。無料トライアルの登録方法はサポートセンターまでお問い合わせください。

新規IdP設定を追加する

事前準備

- 操作者にSAML Name IDの設定が必要です。ユーザー情報の変更方法はこちらをご覧ください。 ※IdP側のユーザー情報(ログインID)と同じ値を設定してください。IdP側のユーザー情報とSAML Name IDは大文字小文字含め、完全一致する必要があります。

- SAML認証を有効化するためには、システム管理者の権限が必要です。

[管理者設定]>[セキュリティ設定]>[SAML認証]>[新規IdP設定追加]から設定を追加します。

1.IdP側

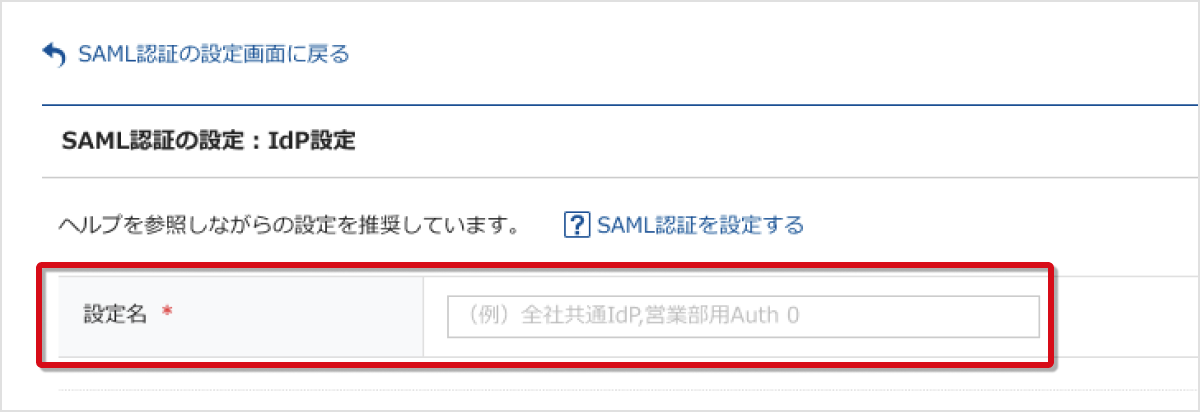

これから設定するIdPに、設定名をつけます。設定名はユーザーがSSOでログインする際に「XXXで続行」のXXXに表示されます。

利用するIdPを選択します。利用するIdPが選択肢にない場合は[その他]を選択します。選択可能なIdPについてこちらをご覧ください。

[その他]を選択した場合は、利用するIdPの仕様にあわせて、[単一]か[複数]の Entity ID を選択します。ご不明な場合はIdP提供元へご確認ください。

※[その他]以外のIdPを選択した場合は、選択されたIdPに合わせたEntity IDが自動的に表示されます。

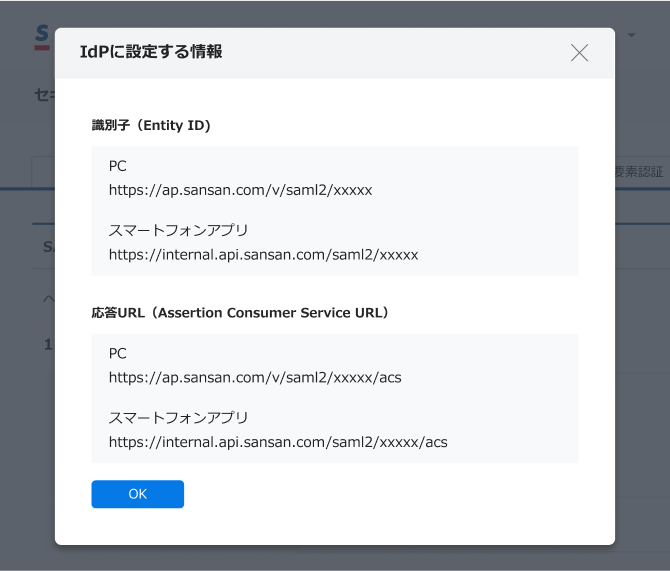

[IdPに設定する情報]の[設定を保存して表示]を選択します。ここまでの設定が保存され、IdPに設定する情報を確認できます。表示された内容を控え、IdP側に設定してください。

- 単一Entity IDの場合

※本画像はサンプルです。実際の画面に表示された値を設定してください。

- 複数Entity IDの場合

※本画像はサンプルです。実際の画面に表示された値を設定してください。

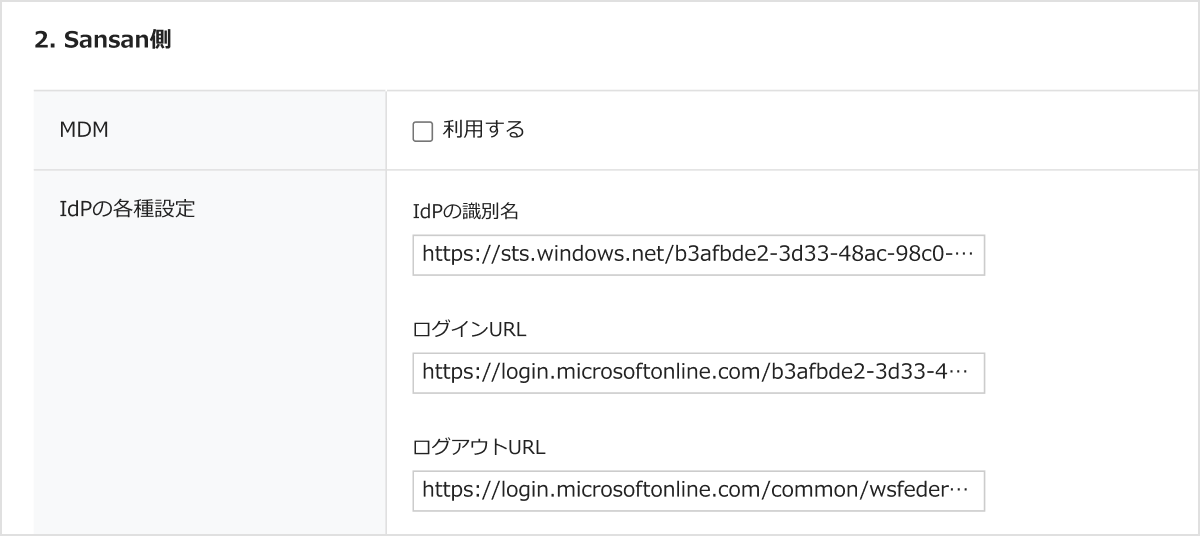

2.Sansan側

MDMを利用する場合は、[利用する]にチェックを入れます。 (Microsoft Intune等によるデバイス管理やアクセス制御等を設けている場合はチェックを入れてください。)

※チェックをすると、アプリ内で認証時iPhoneはSafari、Android™は端末設定の「デフォルトのスマートフォンアプリ」に指定されたブラウザアプリを開きます。これにより証明書を用いたデバイス認証が可能となります。

iOS端末のデフォルトブラウザ

MDMを[利用する]を選択した場合、[iOS端末のデフォルトブラウザ]の選択が表示されます。

MDMからIdPへの証明書のやりとりには、iOS端末上で設定されたデフォルトブラウザが利用されます。デフォルトブラウザにSafari以外を利用する場合は、[① Safari以外を利用する]に変更しないとログインできません。

なお、「Safari以外を利用する」にした場合は、認証後に画面に表示される[② Sansanに戻る]ボタンを押下して、アプリへ遷移することになります。

IdPの各種設定を入力します。

入力すべき情報が分からない場合は、IdP提供元へご確認ください。入力時には不要なスペース等が混入しないようご注意ください。

※ログアウトURLの入力は任意です。

SAML署名証明書をアップロードします。

拡張子は.cerとなります。

SAMLレスポンスに対する署名についてはIdP側で以下の設定としてください。

- ダイジェストアルゴリズム:sha-256 および sha-512のいずれか

- 署名アルゴリズムは、rsa-sha-256 および rsa-sha-512のいずれか

3.設定の検証

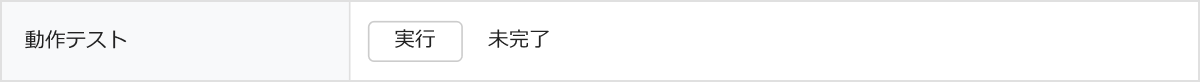

動作テストを[実行]します。

[実行]を押下すると、IdPのログイン画面に自動的に遷移します。IdP側のID、パスワードを入力して認証します。

※本画像はサンプルです。利用するIdPによって画面は異なります。

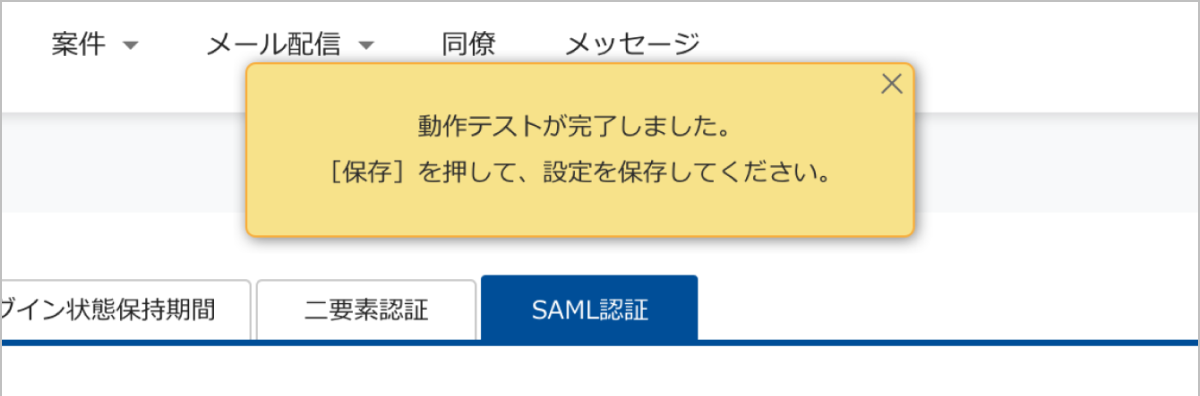

動作テストに問題がなければ、テスト完了です。

[保存]を押して設定情報を保存してください。保存をしても、設定の利用は開始されません。

設定の利用方法はこちら。

一覧にIdP設定が追加されたことが確認できます。

一覧に表示されるステータス内容

IdP設定保存時の状態によりステータスの状態が異なります。各状態の詳細は以下のとおりです。

| ステータス | 説明 |

|---|---|

| 完了していません | 動作テストまで完了していない状態です。 |

| 利用可能 | 動作テストまで完了し、利用可能なIdP設定となっている状態です。 |

動作テストのエラー内容

動作テストがエラーとなった場合、以下のエラーメッセージとあわせて、実際のSAMLレスポンスが画面上に表示されます。内容に応じて、Sansan側、IdP側の設定を修正してください。

| エラー | 対処法 |

|---|---|

| IdPの識別名が正しくありません | Sansanの画面上で設定したIdPの識別名と実際のSAMLレスポンスのIdp識別名が一致していません。いずれかを修正し一致するようにしてください。 |

| SAML署名証明書が正しくありません | 証明書に問題があります。再発行して設定し直してください。 |

| SAML Name IDの登録が正しくありません |

Sansanのユーザー管理画面で設定されているSAML Name IDと実際のSAMLレスポンスのName IDが一致していません。いずれかを修正し一致するようにしてください。 |

| Audienceに値が入力されていません |

IdPのAudienceの値は識別子(Entity ID)を設定してください。 |

| サポート外の署名アルゴリズムが指定されています |

RSA-SHA-256かRSA-SHA-512を指定してください。 |

| 403もしくは404のエラーが表示される(エラーメッセージ、SAMLレスポンスは表示されません) |

SansanのSAML認証設定画面、「IdPに設定する情報」が正しくIdP側に設定されているかご確認ください。また、Sansan側に設定するIdP側の各種設定や証明書が正しく設定されているかご確認ください。なお、Sansanでは応答URLがPCブラウザー版とスマートフォンアプリ版で異なります。IdP側で応答URLを複数設定できない場合、登録方法は各IdP側にお問い合わせください。 |

選択可能なIdP

SAML認証の動作確認済みのIdPは以下のとおりです。

| IdP | Entity ID |

|---|---|

| Active Directory Federation Services | 単一 |

| Auth0 | 単一 |

| Microsoft Entra ID(旧Azure Active Directory) | 単一 |

| CloudGate UNO | 単一 |

| Google Workspace™ | 複数 |

| HENNGE One | 単一 |

| Okta | 単一 |

| OneLogin | 単一 |

SAML認証ができずログインできない場合

SAML認証を誤って設定した場合など、IdPからログインできなくなった際に、システム管理者に限りIdPに遷移せずにログインし、復旧作業を行うことができます。

復旧手順

SAML認証できなくなった場合の復旧手順としては以下のとおりです。

①https://ap.sansan.com/v/SSLogin.aspx?saml=offにアクセスします。

②SansanのID・パスワードを入力しログインします。

(SansanのID・パスワードがわからない場合は、こちらから再設定)

③ログイン後、SAML認証の設定を見直したり、証明書を再アップロードします。

よくある質問

Q:Microsoft Intuneを利用したい、デバイス証明書等を使ってログインしたい。

A:SansanのIdP設定にて「MDMを利⽤する」にチェックを⼊れてください。デバイス証明書の認証が可能となり、iPhoneであればSafari、Androidは端末設定の「デフォルトのスマートフォンアプリ」に指定されたブラウザアプリを開きます。iOS端末のデフォルトブラウザにSafari以外を利⽤する場合は、「Safari以外を利⽤する」にチェックを⼊れてください。

Q:「ログインに失敗しました。Sansanに登録されているユーザ情報と一致しないか、SSOの設定がされていません。もしくはサービスの利用が制限されています。ご不明な点は、貴社の管理者にお問い合わせください。」と表示される。

A: ・可能性1:メールアドレスが間違っている

[管理者設定]>[ユーザ追加・変更]から、対象ユーザーのメールアドレスをご確認ください。

・可能性2:SSO(シングルサインオン)の設定が行われていないか不備がある

こちらを参考の上、SSOの設定を行ってください。

設定済みにも関わらずログインできない場合、Sansanのユーザー情報で登録されたSAML Name ID※ と、IdPで登録されたユーザー情報が一致していない可能性があります。SAML Name IDとIdPに登録しているユーザー情報が、大文字小文字含め完全一致していることをご確認ください。

※ SAML Name ID は[管理者設定]>[ユーザ追加・変更]から確認可能です。

・可能性3:ユーザーが登録されていない

[管理者設定]>[ユーザ追加・変更]から、対象ユーザーのメールアドレスをご確認ください。

入力したメールアドレスに該当するユーザーが登録されていない場合は、こちらを参考にユーザー登録を行ってください。

・可能性4:アカウントが管理者によって停止されている

[管理者設定]>[ユーザ追加・変更]から、対象ユーザーの「アカウント状況」をご確認ください。「停止」されている場合は「有効」に変更してください。

Q:IdP側の画面からログインできますか?(IdP-Initiatedは可能ですか?)

A:Sansan でサポートしているのはSP-Initiated※ のSAML認証のみです。

※Sansanにアクセスしてから、ご利用のIdPにアクセスし、IdPで認証後にSansanに接続すること。

一部のIdPではIdP-Initiatedでの動作報告もありますが、動作を保証するものではありません。ご利用については貴社の責任の範囲でお願いします。

Q:スマートフォンアプリ(iPhone/iPad)でのログイン時に、「{"applinks": { ~」という文字列が表示されてログインできない

A:

・「MDM:利用する」にチェックが入っており「Safari以外を利用する」にはチェックが入っていない場合

SAML認証の設定と、ご利用中のiPhone/iPadのデフォルトブラウザの設定が異なっていることに起因している可能性があります。

iPhone/iPadのデフォルトブラウザをSafariに変更してお試しください。

※Safari以外のブラウザのご利用をご希望の場合、「Safari以外を利用する」にチェックを入れてご利用ください。こちらの設定変更については、必要に応じてSansanシステム管理者様へ依頼してください。

・「MDM:利用する」と「Safari以外を利用する」の両方にチェックが入っている場合

Microsoft Intune のアプリ保護ポリシーの設定を、以下の手順で見直してください。

1. 当該画面のURLをコピー

2. メモアプリに貼り付け

3. URL を長押しして Sansan で開くを選択

※当該操作が難しい場合は、スキップして次へ進んでください。

上記手順でSansanアプリが正常に開かない場合は、

続けて以下の「Microsoft Intune アプリ保護ポリシーの設定見直し方法」を実施してください。

<Microsoft Intune アプリ保護ポリシーの設定見直し方法>

1. Microsoft Intune のアプリ保護ポリシーにて「除外するユニバーサルリンクを選択する」に

「https://universallinks.ios.sansan.com/*」を指定する

2. 1のアプリ保護ポリシーを管理しているデバイスへ適用した上で 「Sansan へ戻る」ボタンを押してSansan アプリが開けるか確認する

※Microsoft Intune のユニバーサルリンクの除外設定は、設定後すぐにはデバイス側に反映されない場合があります。可能であれば、念のため、Microsoft Intune から端末に対する同期も実施してください。

上記手順でも事象が解消しない場合は、以下も試してください。

・インターネット環境のよいところで、Sansanのアプリをアンインストールし、再インストールする

・インターネット環境のよいところで、Microsoft Edgeのアプリをアンインストールし、再インストールする

※Microsoft Intune との同期を行うために実施するものです。

Microsoft Edge と同期ができた時点で、除外するユニバーサルリンクの設定が反映されます。

Q:設定情報についてメタデータをXMLファイルで提供していますか。

A:提供していません。IdP側に設定する情報につきましては、SansanのIdP設定画面、「IdPに設定する情報」よりご確認ください。

Q:IdP側でダウンロードしたSAML署名証明書について、拡張子を.cerに変更しても良いですか。

A:変更してください。Sansanに設定いただくSAML署名証明書の拡張子は.cerにしていただく必要があります。

Q:SAML認証と二要素認証は併用できますか。

A:併用できません。SAML認証を設定するとIdP側で認証を行うようになります。IdP側に二要素認証の設定がある場合はそちらを利用してください。

Q:SAML認証と利用端末制限は併用できますか。

A:併用できます。

Q:SAML認証とIPアドレス制限は併用できますか。

A:併用できます。許可されていないIPアドレスからアクセスした場合、認証後にエラーとなります。

各種IdP設定マニュアル

各IdPの設定マニュアル(外部リンク)です。内容については各IdPにお問い合わせください。

Microsoft Entra ID(旧Azure Active Directory)

https://docs.microsoft.com/ja-jp/azure/active-directory/saas-apps/sansan-tutorial

CloudGate UNO

https://clageplaza.cloudgate.jp/announcements/mn86jik2fhdpz13l

※CloudGate UNO のコミュニティサイトへのログインが必要です。

HENNGE One

https://teachme.jp/35563/manuals/25516985

GMOトラスト・ログイン

https://support.trustlogin.com/hc/ja/articles/900004762866

※ Microsoft Intune、Microsoft Entra ID、Azure Active Directoryは、米国Microsoft Corporationの米国およびその他の国における登録商標または商標です。

※ Android、Google Chrome、Google Workspaceは Google LLC の商標です。

※ iPhone、iPad、Safariは、米国その他の国や地域で登録されたApple Inc.の商標です。iPhoneの商標はアイホン株式会社のライセンスにもとづき使用されています。

※ IOSは、米国およびその他の国におけるCisco Systems, Inc. の商標または登録商標であり、ライセンスに基づき使用されます。